Що таке соціальна інженерія і чому вона вважається найпоширенішим видом кіберзагроз у світі? Сьогодні шахраї все рідше намагаються «зламати» захищені сервери, адже набагато простіше змусити людину самостійно розкрити свої паролі, коди чи дані банківських карток. Саме на цьому ґрунтується соціальна інженерія — набір психологічних прийомів, завдяки яким зловмисники отримують доступ до конфіденційної інформації.

У цій статті ми розглянемо, що таке соціальна інженерія, які існують її найпоширеніші приклади (фішинг, вішинг, смішинг, шахрайство в соцмережах), які прийоми використовують злочинці та які ознаки допоможуть вчасно розпізнати атаку. Також поділимося ефективними порадами, як уберегтися від маніпуляцій та захистити свої особисті й корпоративні дані.

Що таке соціальна інженерія?

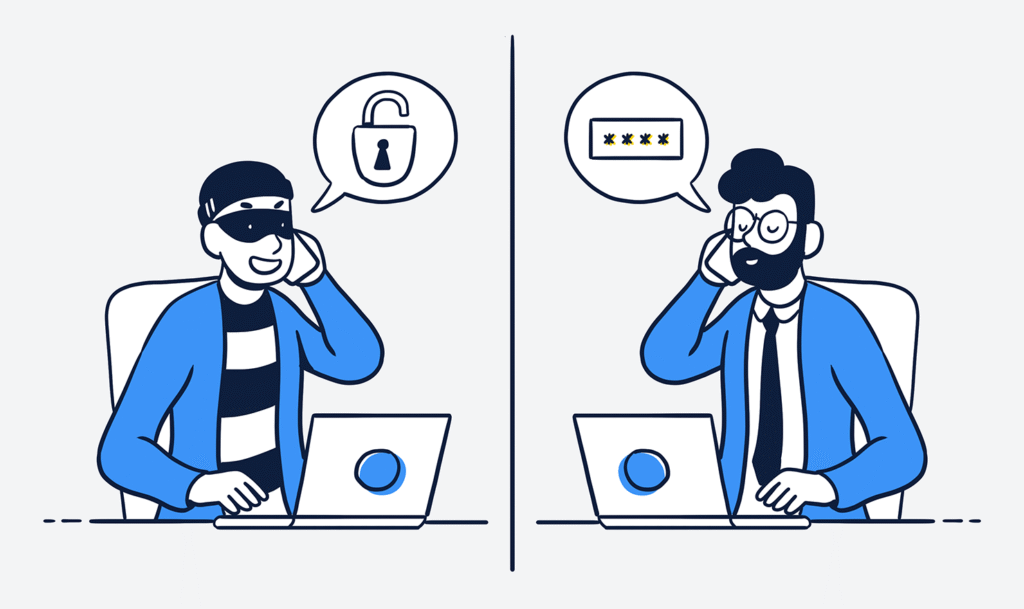

Соціальна інженерія (social engineering) — це цілеспрямований психологічний вплив, який змушує людину виконати дію (натиснути посилання, надіслати пароль, переказати кошти) або розкрити конфіденційну інформацію. Атакувальник створює правдоподібну історію, емоційний тиск або спокусу, щоб обійти вашу пильність.

У контексті кібербезпеки соціальна інженерія – це метод маніпуляції та обману з метою отримання конфіденційної інформації або виконання певних дій, які можуть призвести до компрометації інформаційної системи або порушення безпеки даних.

Чим відрізняється від «класичного» хакерства

- Технічний злам шукає вразливість у системах.

- Соціальна інженерія шукає вразливість у поведінці людини.

Навіть найкращий антивірус не допоможе, якщо ви власноруч передаєте код підтвердження «працівнику банку».

Які бувають приклади соціальної інженерії

- Фішинг — підроблені листи й сайти-клони для викрадення облікових даних.

- Спір-фішинг (spear-phishing) — цільові листи/повідомлення на основі попереднього дослідження жертви.

- Смішинг (smishing) — фішинг через SMS/месенджери.

- Вішинг (vishing) — маніпуляції телефоном (синтез голосу, «служба безпеки»).

- Претекстинг (pretexting) — вигаданий сценарій і роль «авторитетної» особи.

- Підман (baiting) — «безкоштовне ПЗ/музика/подарунок» → інфікування або збір даних.

- Quid Pro Quo — «послуга за послугу»: фейкова ІТ-підтримка в обмін на логіни/коди.

- Проблеми доступу (tailgating) — фізичне проходження за працівником у «закриту» зону.

- Scareware — фальшиві «попередження про вірус» із нав’язуванням шкідливого «захисту».

Прийоми, якими користуються шахраї

Соціальні інженери добре знають людську психологію. Ось кілька найбільш поширених трюків:

- Довіра до авторитету: «Я зі служби підтримки/безпеки».

- Страх і терміновість: «Негайно підтвердьте операцію, інакше акаунт заблокують».

- Цікавість: «Фото/документ, що стосується вас».

- Жадібність/винагорода: «Подарунок/знижка/повернення коштів».

- Готовність допомогти: «Потрібно терміново закрити інцидент».

- Соціальне підтвердження та взаємність: «Так роблять усі», «Ось невеличка послуга — і маленьке прохання».

Масштаб проблеми та наслідки для бізнесу і людей

Переважна більшість кібератак — близько 98% — спирається на прийоми соціальної інженерії. У 2023 році саме цей підхід став головною зброєю зловмисників. Значно зросла активність у різних каналах: фішингові сайти охопили 54% випадків, фішингові листи — 27%, шахрайські схеми в соцмережах — 19%, а в месенджерах — 16%. У підсумку в третьому кварталі 2023-го кількість інцидентів, пов’язаних із соціальною інженерією, сягнула рекордної позначки.

Наслідки:

- Витік даних (особистих/корпоративних), доступ до листування, документів, клієнтських баз.

- Фінансові втрати: прямі перекази, шахрайські платежі, штрафи.

- Репутаційні ризики: падіння довіри клієнтів і партнерів.

- Порушення роботи: простої сервісів, відновлення після інциденту.

- Юридичні наслідки: відповідальність за витік і порушення вимог регуляторів.

Як розпізнати ознаки соціальної інженерії

Зверніть увагу на червоні прапорці:

- повідомлення чи дзвінки з несподіваними проханнями;

- граматичні помилки, дивні посилання або підозрілі адреси відправників;

- надто агресивний або, навпаки, неприродно ввічливий тон;

- обіцянки, які звучать занадто добре, щоб бути правдою.

Як захиститися від соціальної інженерії?

Найкращий захист – це уважність і цифрова грамотність. Кілька простих правил:

- не переходьте за сумнівними посиланнями;

- перевіряйте адресу відправника, навіть якщо лист виглядає «офіційним»;

- не розголошуйте коди з SMS чи паролі телефоном;

- використовуйте багатофакторну автентифікацію;

- регулярно змінюйте складні паролі.

Часті запитання

Чим соціальна інженерія відрізняється від фішингу?

Фішинг – це лише один із методів соціальної інженерії.

Чи можна повністю захиститися від шахраїв?

Ні, але можна значно знизити ризики завдяки пильності та кібергігієні.

Чи є різниця між особистими та корпоративними атаками?

Принцип один, але в компаніях зловмисники часто цілять у працівників із доступом до важливих систем.

Що таке зворотна соціальна інженерія?

Це коли шахрай створює проблему, а потім сам пропонує «допомогу», змушуючи жертву звернутися до нього.

Які інструменти допомагають у захисті?

Антивірус, двофакторна автентифікація, менеджери паролів і регулярні тренінги з кібербезпеки.

Соціальна інженерія – це не хакерські трюки з кіно, а реальна загроза, яка може торкнутися кожного. Шахраї використовують психологію замість коду, і найчастіше ми самі віддаємо їм дані.

Захиститися можна, якщо завжди залишатися уважним, перевіряти інформацію та пам’ятати: справжні банки чи сервіси ніколи не просять розкрити ваші паролі або коди доступу телефоном чи листом.

Читати також: Що таке діпфейк? Приклади, небезпека та як розпізнат deepfake